Super-VLAN与传统VLAN的主要区别在于,它只建立三层接口,而不包含物理接口。可以将其视为一个逻辑的三层概念,它是由多个Sub-VLAN组成的集合。而Sub-VLAN则是只包含物理接口的VLAN,用于隔离广播域,不能建立三层接口。Sub-VLAN通过与Super-VLAN的三层接口实现与外部的三层交换。

在Super-VLAN中,多个Sub-VLAN可以共存,但每个Sub-VLAN都保持了独立的广播域。这些Sub-VLAN的ip地址都位于Super-VLAN对应的子网网段内。这样做的好处是,它们可以共享同一个三层接口,这不仅减少了子网号、子网缺省网关地址和子网定向广播地址的消耗,也实现了不同广播域使用同一子网网段地址的目的。这种方式消除了子网间的差异,提高了编址的灵活性,减少了地址的浪费。

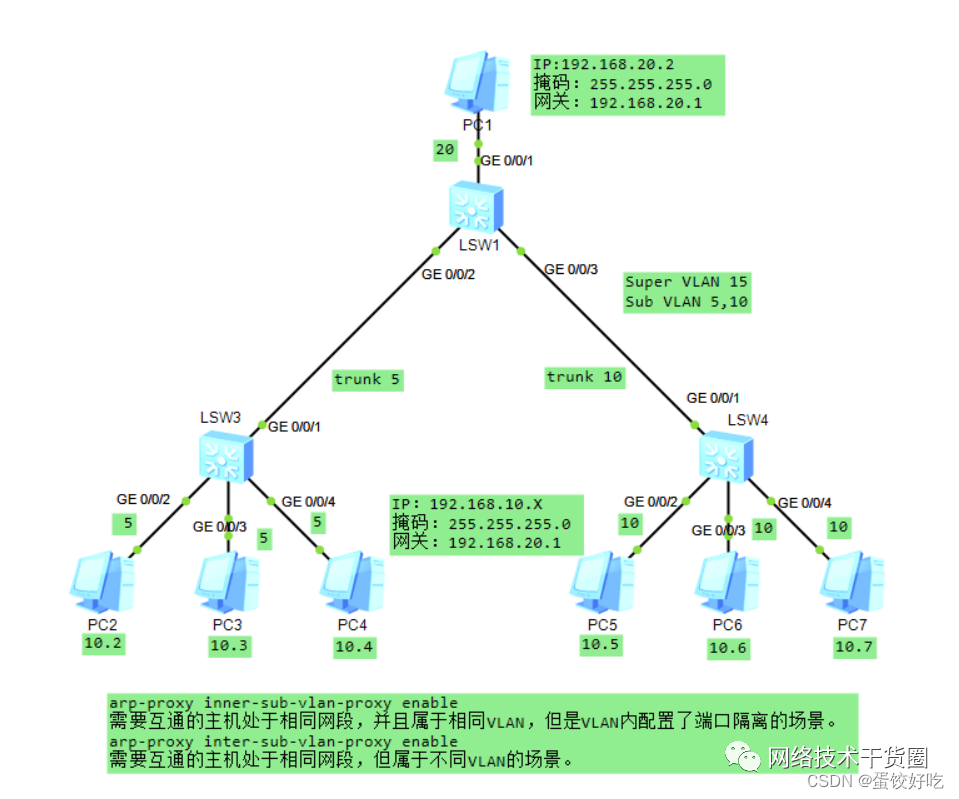

以下是一个简化的网络拓扑示例。假设LSW3和LSW4是两个交换机,它们各自连接到不同的用户。LSW3下的用户可以访问PC1以及LSW3上的所有其他用户,而LSW4下的用户也可以访问PC1和LSW4上的所有其他用户。但是,LSW3和LSW4下的用户无法相互访问。

为了实现这样的网络结构,我们需要在LSW1上进行一系列配置。首先,创建VLAN 5、10、15和20。然后,将VLAN 15配置为Super-VLAN,并将VLAN 5和10设置为Sub-VLAN。接下来,为VLAN 15和20创建三层接口,并分配相应的IP地址。

在物理接口配置方面,将部分端口设置为Access模式,并分配默认VLAN,而其他端口则设置为Trunk模式,允许特定VLAN的流量通过。通过这种方式,我们可以控制不同VLAN间的流量。

在LSW3和LSW4上,分别为VLAN 5和10创建端口配置。这样,LSW3的用户只能访问VLAN 5内的资源,LSW4的用户也只能访问VLAN 10内的资源。

为了验证配置的正确性,我们可以使用ping命令来检查LSW3和LSW4上的用户是否能够正确访问PC1以及其他用户。如果需要这些用户之间相互访问,我们需要在LSW1上启用ARP代理功能。ARP代理可以解决不同VLAN间主机通信的问题,尤其是在主机处于相同网段但属于不同VLAN的情况下。

总之,通过使用Super-VLAN和Sub-VLAN的概念,我们可以更灵活地管理和优化网络,提高网络的安全性和效率。通过合理的配置,我们可以实现不同VLAN间的主机隔离,同时也能在需要时轻松实现主机间的互通。

在一个物理网络内,用多个VLAN隔离广播域,使不同的VLAN 属于同一个子网。它引入了Super-VLAN 和Sub-VLAN 的概念。

Super-VLAN:和通常意义上的VLAN 不同,它只建立三层接口,与该子网对应,而且不包含物理接口。可以把它看作一个逻辑的三层概念—若干Sub-VLAN 的集合。

Sub-VLAN:只包含物理接口,用于隔离广播域的VLAN,不能建立三层VLAN 接口。它与外部的三层交换是靠Super-VLAN 的三层接口来实现的。

一个Super-VLAN 可以包含一个或多个保持着不同广播域的Sub-VLAN。Sub-VLAN 不再占用一个独立的子网网段。在同一个Super-VLAN 中,无论主机属于哪一个Sub-VLAN,它的IP 地址都在Super-VLAN 对应的子网网段内。这样,Sub-VLAN 间共用同一个三层接口,既减少了一部分子网号、子网缺省网关地址和子网定向广播地址的消耗,又实现了不同广播域使用同一子网网段地址的目的。消除了子网差异,增加了编址的灵活性,减少了闲置地址浪费。

拓扑如下:LSW3下的用户都可以访问PC1和所有连接LSW3的用户。

LSW4下的用户都可以访问PC1和所有连接LSW4的用户。

LSW3和LSW4下的用户不能互相访问。

LSW1:

建立VLAN 5,10,15,20。

vlanbatch5101520

建立Super-VLAN 15,包含两个Sub-VLAN,5和10。

vlan15

aggregate-vlan

access-vlan510

建立VLAN15和VLAN20的三层接口。

interfaceVLANif15

ipaddress192.168.10.1255.255.255.0

#

interfaceVlanif20

iPaddress192.168.20.1255.255.255.0

划分端口VLAN。

interfaceGigabitEthernet0/0/1

portlink-typeaccess

portdefaultvlan20

#

interfaceGigabitEthernet0/0/2

portlink-typetrunk

porttrunkallow-passvlan510

#

interfaceGigabitEthernet0/0/3

portlink-typetrunk

porttrunkallow-passvlan10

LSW3:

建立VLAN 5。

vlanbatch5

划分端口VLAN。

interfaceGigabitEthernet0/0/1

portlink-typetrunk

porttrunkallow-passvlan5

#

interfaceGigabitEthernet0/0/2

portlink-typeaccess

portdefaultvlan5

#

interfaceGigabitEthernet0/0/3

portlink-typeaccess

portdefaultvlan5

#

interfaceGigabitEthernet0/0/4

portlink-typeaccess

portdefaultvlan5

LSW4:

建立VLAN 10。

vlanbatch10

划分端口VLAN。

interfaceGigabitEthernet0/0/1

portlink-typetrunk

porttrunkallow-passvlan10

#

interfaceGigabitEthernet0/0/2

portlink-typeaccess

portdefaultvlan10

#

interfaceGigabitEthernet0/0/3

portlink-typeaccess

portdefaultvlan10

#

interfaceGigabitEthernet0/0/4

portlink-typeaccess

portdefaultvlan10

通过ping验证,LSW3下的用户都可以访问PC1和所有连接LSW3的用户;LSW4下的用户都可以访问PC1和所有连接LSW4的用户;LSW3和LSW4下的用户不能互相访问。

如果需要LSW3和LSW4下的用户互相访问,则需要使用到arp proxy

配置LSW1:

interfaceVlanif15

arp-proxyenable

arp-proxyinter-sub-vlan-proxyenable

arp-proxy inner-sub-vlan-proxy enable

需要互通的主机处于相同网段,并且属于相同VLAN,但是VLAN内配置了端口隔离的场景。

arp-proxy inter-sub-vlan-proxy enable

需要互通的主机处于相同网段,但属于不同VLAN的场景。

审核编辑 :李倩