### 场景一:同一VLAN下的用户隔离

当需要同一VLAN下的某些用户之间不能互通时,我们可以通过端口隔离来实现。例如,假设有三台PC都属于同一VLAN和网段,默认情况下它们可以相互通信。但如果要求其中两台PC不能互通,而另外两台可以,我们就可以配置端口隔离。

具体操作是:在交换机上配置端口属性,使得某些端口之间不能直接通信。这样,即便是同一VLAN内的用户,也能实现有效的隔离。

### 场景二:部分VLAN互通与隔离

在某些情况下,我们可能需要对网络中的部分VLAN进行隔离,而让其他VLAN保持互通。这时,可以使用MUX VLAN技术。MUX VLAN包括Principal VLAN和Subordinate VLAN,其中Subordinate VLAN又分为Separate VLAN和Group VLAN。

- Principal VLAN可以与所有VLAN互通。 - Group VLAN可以与Principal VLAN和本VLAN内的用户互通。 - Separate VLAN只能与Principal VLAN互通,而不能与同VLAN内的其他用户互通。

例如,假设有多台PC分属不同部门,要求所有PC都能访问服务器,但某些PC之间不能互访,同时还有一些PC需要与其他PC隔离。通过合理配置MUX VLAN,可以实现这些需求。

### 场景三:基于流策略的VLAN隔离

当VLAN间已经实现互通后,我们可能需要对特定的VLAN或用户进行隔离。这时,可以采用流策略,例如使用ACL(Access Control List)。

假设有一台FTP服务器和一个分为两个网段的VLAN。我们希望其中一个网段的用户能访问FTP服务器,而另一个网段的用户则不能。在交换机上配置ACL和流策略,可以实现对特定网段的访问控制。

具体操作是:设置ACL规则,拒绝某个网段的设备访问FTP服务器的ip地址。这样,当尝试访问FTP服务器时,被拒绝的设备将无法建立连接。

### 结论

VLAN隔离和互通是网络管理中的重要环节。通过端口隔离、MUX VLAN和流策略等技术,我们可以实现灵活的网络隔离策略,确保网络的稳定和安全。每种技术都有其适用场景,需要根据具体需求进行选择和配置。

总之,理解和掌握这些技术,将有助于我们更好地管理企业网络,确保业务流程的顺畅和数据的安全。

前言

如何对同一VLAN下用户进行隔离呢,如果实现部分VLAN互通、部分VLAN隔离呢,如何针对某个用户、或某个网段用户进行隔离呢,下面就一一道来 。

场景一、同一VLAN下用户进行隔离

如果不希望同一VLAN下某些用户进行互通,可以通过配置端口隔离实现。

下面通过一个实验来详细讲解如何实现端口隔离:

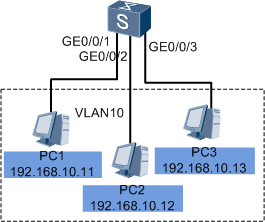

如下图所示,三台PC属于同一VLAN、同一网段,配置完成后,三台PC都可以互访,现在要求PC1和PC2之间不能互通,PC1和PC3能够互通、PC2和PC3能够互通。

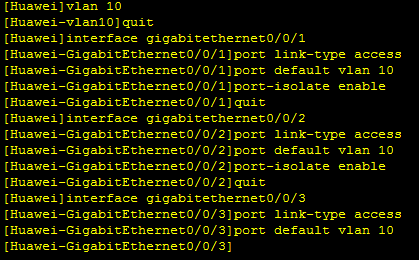

配置过程如下:

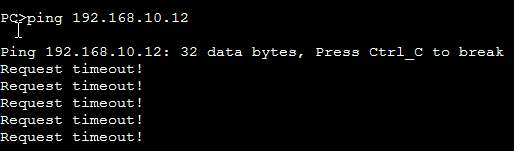

验证配置结果:

PC1 ping PC2,无法ping通。

PC1 ping PC3,可以ping通。

OK!配置成功。

场景二、部分VLAN间可以互通、部分VLAN间隔离、VLAN内用户隔离――通过MUX VLAN实现

MUX VLAN只适用于二层网络中、对同一网段的用户进行互通和隔离。

MUX VLAN分为Principal VLAN和Subordinate VLAN,Subordinate VLAN又分为Separate VLAN和Group VLAN。

Principal VLAN可以和所有VLAN互通。

Group VLAN可以和Principal VLAN和本VLAN内互通。

Separate VLAN只能和Principal VLAN互通,本VLAN内不能互通。

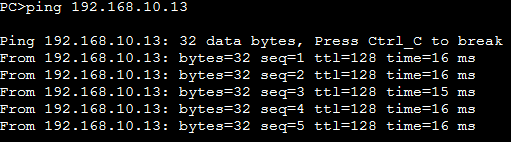

下面通过一个例子详解介绍通过MUX VLAN进行VLAN互通和隔离。如下图所示,由于不同的PC属于不同的部门,需要对用户进行互通和隔离。

要求所有PC都可以访问服务器(Server),即VLAN20和VLAN30可以访问VLAN10。

PC1和PC2之间可以互访,和PC3、PC4不能互访,即VLAN20和VLAN30不能互访。

PC3和PC4之间隔离,不能互访,即VLAN30内用户不能互访。

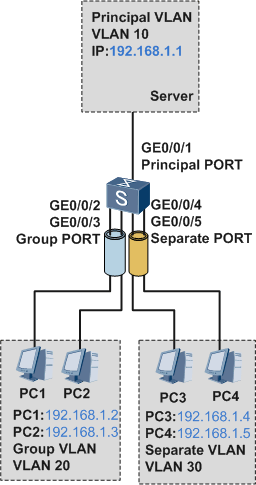

详细配置步骤如下:

OK,配置完成,让我们来验证一下配置结果吧。

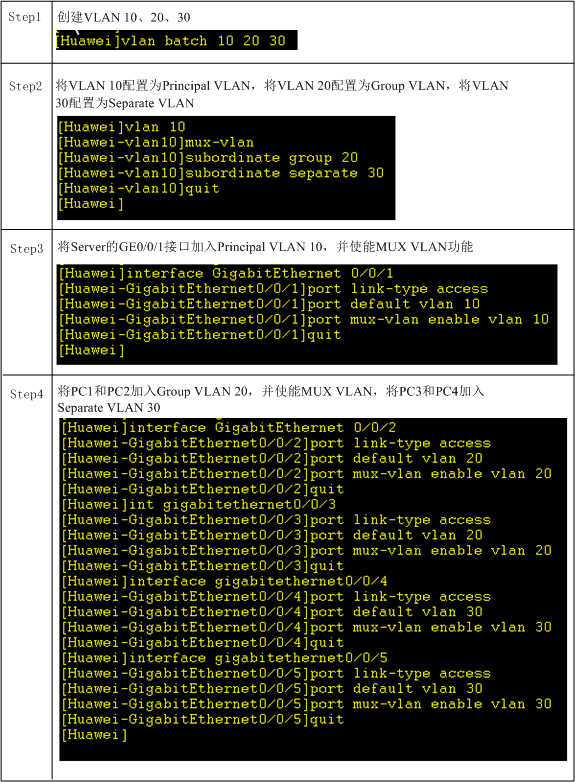

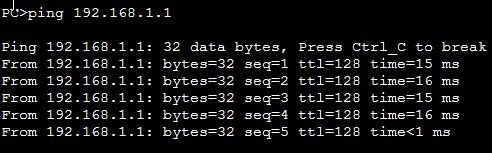

所有PC都可以和Principal VLAN中的Server互通。

PC1 ping Server

PC3 ping Server

所有Group VLAN中的PC可以互通,但是不可以和Separate VLAN中的PC互通。

PC1 ping PC2

PC1 ping PC3

Separate VLAN的PC隔离,不能互通。

PC3 ping PC4

场景三:不同VLAN互通后,如何对部分VLAN或部分用户进行隔离――通过流策略实现

流策略技术原理,就不做过多介绍了,想了解详细信息,请参见QoS手册,通过下面的例子介绍如何实现VLAN隔离。

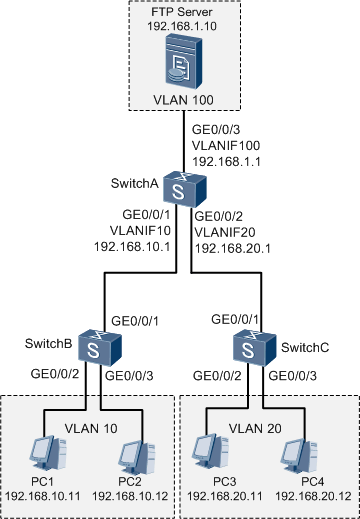

如上图所示,FTP Server属于192.168.1.0/24网段,PC1和PC2属于192.168.10.0/24,PC3和PC4属于192.168.20.0/24网段。

假设所有VLAN已经通过VLANif接口实现VLAN间互通,详细配置方法不做赘述。

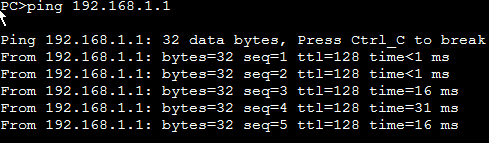

将FTP Server的网关设置为192.168.1.1,将PC1和PC2的网关设置为192.168.10.1,将PC3和PC4的网关设置为192.168.20.1。VLAN10、VLAN20和VLAN100内所有设备能够互通,例如:在PC1上ping FTP Server,能够ping通。

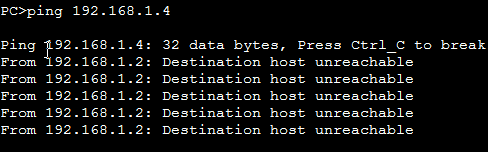

现在要求PC3和PC4所在网段设备能够访问FTP Server,PC1和PC2所在网段设备禁止访问FTP Server。

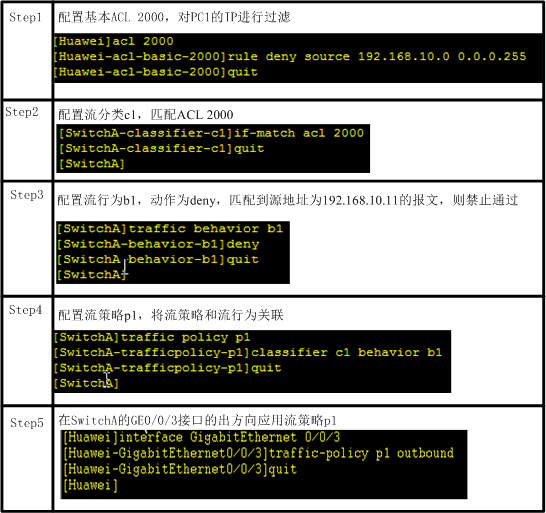

在SwitchA上配置ACL和流策略进行隔离,192.168.10.0/24网段的设备禁止访问FTP Server,详细配置步骤如下:

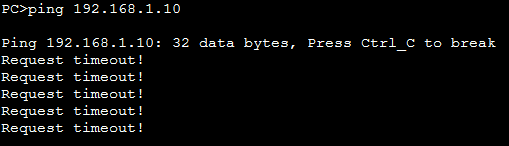

配置完之后,我们再来验证一下PC1是否能够ping通FTP Server呢?

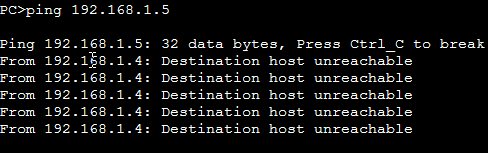

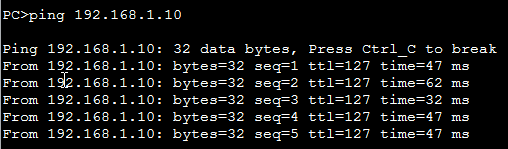

但是PC3任然可以ping同FTP Server。

OK,配置成功,大功告成。

PS:通过ACL和流策略对VLAN进行隔离,是一种非常灵活的方式,也可以对单个用户进行隔离,ACL只要匹配单个用户的IP即可。