VLAN技术概述 VLAN技术允许网络管理员将一个物理的LAN在逻辑上划分为多个广播域,从而提高了网络的效率和安全性能。通过配置VLAN,网络管理员可以实现用户、设备之间的隔离,减少广播风暴,优化网络性能。同时,VLAN还可以提高网络资源的利用率,使网络布局更加灵活。

VLAN间三层隔离的实现 VLAN间三层隔离通常指的是在VLAN之间实现访问权限的区分。例如,在企业内部,访客、员工、服务器等不同角色的用户需要被划分到不同的VLAN中,以确保网络的安全性。本文将重点介绍如何通过流策略实现VLAN间三层隔离,以实现对用户访问权限的控制。

实现VLAN间三层隔离的步骤 1. 配置VLAN:首先,网络管理员需要为访客、员工、服务器等用户创建相应的VLAN,并将相关设备接口加入对应的VLAN中。这样,不同VLAN的用户就无法直接通信,实现了二层隔离。

2. 配置VLANif接口及其ip地址:在配置VLAN后,需要为每个vlan配置VLANIF接口,并为其分配IP地址。这样可以确保不同VLAN之间的设备可以通过三层通信,即实现三层互通。

3. 配置上行路由:为了使VLAN内的用户可以访问互联网,网络管理员需要在核心交换机上配置上行路由,确保VLAN内的数据可以顺利地传输到互联网。

4. 配置并应用流策略:为了实现对不同用户的访问权限控制,网络管理员需要配置流策略。首先,通过ACL(Access Control List)定义每个流,例如允许或禁止访问某些IP地址或端口。然后,创建流分类和流行为,分别对应不同的ACL规则和操作。最后,将流策略应用到相应的VLAN接口上,实现用户间的访问控制。

拓展与总结 流策略在实现VLAN间三层隔离方面具有重要作用。通过合理配置流策略,网络管理员可以根据企业需求,实现对用户访问权限的精细控制。同时,流策略还可以与其他网络技术相结合,如QoS(Quality of Service)、防火墙等,进一步提高网络的安全性和性能。

前言

VLAN(Virtual Local Area Network)即虚拟局域网,是将一个物理的LAN在逻辑上划分成多个广播域的通信技术。

本文主要介绍通过流策略实现VLAN间三层隔离,也就是我们常说的对用户增加访问权限。

01

过流策略实现VLAN间三层隔离

1.1 组网需求

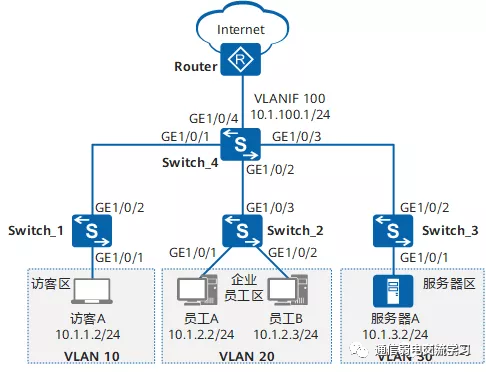

如图 1 所示,为了通信的安全性,某公司将访客、员工、服务器分别划分到VLAN10、VLAN20、VLAN30中。公司希望:

员工、服务器主机、访客均能访问Internet。

访客只能访问Internet,不能与其他任何VLAN的用户通信。

员工A可以访问服务器区的所有资源,但其他员工只能访问服务器A的21端口(FTP服务)。

图片

图 1 配置通过流策略实现VLAN间三层隔离组网图

1.2 配置思路

可采用如下思路配置通过流策略实现VLAN间互访控制:

配置VLAN并将各接口加入VLAN,使员工、服务器、访客间二层隔离。

配置VLANIF接口及其IP地址,使员工、服务器、访客间可三层互通。

配置上行路由,使员工、服务器、访客均可通过Switch访问Internet。

配置并应用流策略,使员工A可以访问服务器区的所有资源,其他员工只能访问服务器A的21端口,且只允许员工访问服务器;使访客只能访问Internet。

1.3 操作步骤

【1】配置VLAN并将各接口加入VLAN,使员工、服务器、访客间二层隔离

# 在Switch_1上创建VLAN10,并将接口GE1/0/1以Untagged方式加入VLAN10,接口GE1/0/2以Tagged方式加入VLAN10。Switch_2和Switch_3的配置与Switch_1类似,不再赘述。

[HUAWEI] sysname Switch_1

[Switch_1] vlan batch 10

[Switch_1] interface gigabitEthernet 1/0/1

[Switch_1-GigabitEthernet1/0/1] port link-type access

[Switch_1-GigabitEthernet1/0/1] port default vlan 10

[Switch_1-GigabitEthernet1/0/1] quit

[Switch_1] interface gigabitethernet 1/0/2

[Switch_1-GigabitEthernet1/0/2] port link-type Trunk

[Switch_1-GigabitEthernet1/0/2] port trunk allow-pass vlan 10

[Switch_1-GigabitEthernet1/0/2] quit

# 在Switch_4上创建VLAN10、VLAN20、VLAN30、VLAN100,并配置接口GE1/0/1~GE1/0/4分别以Tagged方式加入VLAN10、VLAN20、VLAN30、VLAN100。

[HUAWEI] sysname Switch_4

[Switch_4] vlan batch 10 20 30 100

[Switch_4] interface gigabitethernet 1/0/1

[Switch_4-GigabitEthernet1/0/1] port link-type trunk

[Switch_4-GigabitEthernet1/0/1] port trunk allow-pass vlan 10

[Switch_4-GigabitEthernet1/0/1] quit

[Switch_4] interface gigabitethernet 1/0/2

[Switch_4-GigabitEthernet1/0/2] port link-type trunk

[Switch_4-GigabitEthernet1/0/2] port trunk allow-pass vlan 20

[Switch_4-GigabitEthernet1/0/2] quit

[Switch_4] interface gigabitethernet 1/0/3

[Switch_4-GigabitEthernet1/0/3] port link-type trunk

[Switch_4-GigabitEthernet1/0/3] port trunk allow-pass vlan 30

[Switch_4-GigabitEthernet1/0/3] quit

[Switch_4] interface gigabitethernet 1/0/4

[Switch_4-GigabitEthernet1/0/4] port link-type trunk

[Switch_4-GigabitEthernet1/0/4] port trunk allow-pass vlan 100

[Switch_4-GigabitEthernet1/0/4] quit

【2】配置VLANIF接口及其IP地址,使员工、服务器、访客间可以三层互通

# 在Switch_4上创建VLANIF10、VLANIF20、VLANIF30、VLANIF100,并分别配置其IP地址为10.1.1.1/24、10.1.2.1/24、10.1.3.1/24、10.1.100.1/24。

[Switch_4] interface vlanif 10

[Switch_4-Vlanif10] ip address 10.1.1.1 24

[Switch_4-Vlanif10] quit

[Switch_4] interface vlanif 20

[Switch_4-Vlanif20] ip address 10.1.2.1 24

[Switch_4-Vlanif20] quit

[Switch_4] interface vlanif 30

[Switch_4-Vlanif30] ip address 10.1.3.1 24

[Switch_4-Vlanif30] quit

[Switch_4] interface vlanif 100

[Switch_4-Vlanif100] ip address 10.1.100.1 24

[Switch_4-Vlanif100] quit

【3】配置上行路由,使员工、服务器、访客均可通过Switch访问Internet。

# 在Switch_4上配置OSPF基本功能,发布用户网段以及Switch_4与router之间的互联网段。

[Switch_4] ospf

[Switch_4-ospf-1] area 0

[Switch_4-ospf-1-area-0.0.0.0] network 10.1.1.0 0.0.0.255

[Switch_4-ospf-1-area-0.0.0.0] network 10.1.2.0 0.0.0.255

[Switch_4-ospf-1-area-0.0.0.0] network 10.1.3.0 0.0.0.255

[Switch_4-ospf-1-area-0.0.0.0] network 10.1.100.0 0.0.0.255

[Switch_4-ospf-1-area-0.0.0.0] quit

[Switch_4-ospf-1] quit

Router上需要进行如下配置:

将连接Switch的接口以Tagged方式加入VLAN100,并指定VLANIF100的IP地址与10.1.100.1在同一网段。

配置OSPF基本功能,并发布Switch与Router之间的互联网段。

【4】配置并应用流策略,控制员工、访客、服务器之间的访问

A、通过ACL定义每个流

# 在Switch_4上配置ACL 3000,禁止访客访问员工区和服务器区。

[Switch_4] acl 3000

[Switch_4-acl-adv-3000] rule deny ip destination 10.1.2.1 0.0.0.255

[Switch_4-acl-adv-3000] rule deny ip destination 10.1.3.1 0.0.0.255

[Switch_4-acl-adv-3000] quit

# 在Switch_4上配置ACL 3001,使员工A可以访问服务器区的所有资源,其他员工只能访问服务器A的21端口。

[Switch_4] acl 3001

[Switch_4-acl-adv-3001] rule permit ip source 10.1.2.2 0 destination 10.1.3.1 0.0.0.255

[Switch_4-acl-adv-3001] rule permit tcp destination 10.1.3.2 0 destination-port eq 21

[Switch_4-acl-adv-3001] rule deny ip destination 10.1.3.1 0.0.0.255

[Switch_4-acl-adv-3001] quit

B、配置流分类,区分不同的流

# 在Switch_4上创建流分类c_custom、c_staff,并分别配置匹配规则3000、3001。

[Switch_4] traffic classifier c_custom

[Switch_4-classifier-c_custom] if-match acl 3000

[Switch_4-classifier-c_custom] quit

[Switch_4] traffic classifier c_staff

[Switch_4-classifier-c_staff] if-match acl 3001

[Switch_4-classifier-c_staff] quit

C、配置流行为,指定流动作

# 在Switch_4上创建流行为b1,并配置允许动作。

[Switch_4] traffic behavior b1

[Switch_4-behavior-b1] permit

[Switch_4-behavior-b1] quit

D、配置流策略,关联流分类和流行为

# 在Switch_4上创建流策略p_custom、p_staff,并分别将流分类c_custom、c_staff与流行为b1关联。

[Switch_4] traffic policy p_custom

[Switch_4-trafficpolicy-p_custom] classifier c_custom behavior b1

[Switch_4-trafficpolicy-p_custom] quit

[Switch_4] traffic policy p_staff

[Switch_4-trafficpolicy-p_staff] classifier c_staff behavior b1

[Switch_4-trafficpolicy-p_staff] quit

E、应用流策略,实现员工、访客、服务器之间的访问控制

# 在Switch_4上,分别在VLAN10、VLAN20的入方向应用流策略p_custom、p_staff。

[Switch_4] vlan 10

[Switch_4-vlan10] traffic-policy p_custom inbo

审核编辑:刘清