在SELinux的架构中,内核资源的管理通过策略来实施。这些策略通过特定的接口载入到SELinux LSM(Linux安全模块)模块的安全服务器中。这一过程决定了系统资源的访问控制,确保了系统的安全。

SELinux策略的最大特点是动态性。与静态安全策略不同,SELinux要求用户根据安全目标自行编写策略。这意味着,使用和配置SELinux的过程实际上就是编写和执行策略的过程。

策略的描述是在一个名为policy.conf的文件中进行的,这个文件的结构包括以下几个关键部分:

- 类别许可:它定义了安全服务器的客体类别,对于内核而言,类别与内核源文件直接相关。许可则是指针对每个客体类别的权限,策略编写者通常不会对这些类别和许可进行修改。 - 类型强制声明:包括所有的类型声明和TE(Type Enforcement,类型强制)规则,是SELinux策略的核心部分,决定了系统中不同类型资源之间的相互作用。 - 约束:这些规则位于TE规则许可范围之外,为TE规则提供额外的限制。例如,多级安全(MLS)就是一种常见的约束规则。 - 资源标记说明:为系统中的所有客体添加一个“安全上下文”标记,这是实施访问控制的基础。SELinux依据这些标记来管理文件系统的标记和运行时创建的临时客体的规则。

由于SELinux策略通常非常复杂,因此它由许多小的策略模块组成。这些模块的创建通常采用源模块法,这种方法通过shell脚本、m4宏和Makefile等工具将多个源模块合并成一个完整的文本文件,即policy.conf。

当这些策略模块集合在一起后,policy.conf文件通过策略编译器checkpolicy编译成内核可以读取的二进制文件policy.xx(其中xx代表版本号)。然后,这个二进制文件通过策略装载函数security_load_policy载入内核空间,并开始实施访问控制。

整个过程可以概括为以下几个步骤:

1. 使用源模块法生成策略模块,并将这些模块聚合形成policy.conf文件。 2. 通过策略编译器checkpolicy将policy.conf编译成二进制文件policy.xx。 3. 利用security_load_policy函数将policy.xx载入内核,实施访问控制。

SELinux的这种设计使得系统管理员可以根据具体的安全需求定制策略,从而在系统层面提供更高级别的保护。通过理解和掌握SELinux策略的编写和加载过程,管理员可以更好地保障系统的安全性和可靠性。

SELinux策略语言

SELinux架构中,对于内核资源,策略通过策略管理接口载入SELinux LSM模块安全服务器中,从而决定访问控制。

SELinux的优势是其策略规则不是静态的,用户必须按照安全目标的要求自行编写策略。使用和应用SELinux本质上就是编写和执行策略的过程。

策略在策略源文件中描述。策略源文件名称为policy.conf,其文件结构包括以下几点。

•(1)类别许可,指安全服务器的客体类别,对于内核而言,类别直接关系内核源文件,许可指针对每个客体类别的许可。通常,SELinux策略编写者不会修改客体的类别和许可定义。

•(2)类型强制声明,包括所有的类型声明和所有的TE(Type Enforcement,类型强制)规则,是SELinux策略中最重要的部分。

•(3)约束,是TE规则许可范围之外的规则,为TE规则提供必要的限制。多级安全(MLS)是一种约束规则。

•(4)资源标记说明,指对所有客体都必须添加的一个“安全上下文”标记,是SELinux实施访问控制的前提。SELinux根据资源标记说明处理文件系统标记以及标记运行时创建的临时客体规则。

SELinux策略大而复杂,由一个个小的策略模块构成。

策略模块的生成一般采用源模块法。源模块法支持单策略的开发,并通过一组shell脚本、m4宏和Makefile一起合并成为文本文件。

多个策略模块集合组成策略源文件,即policy.conf,策略源文件是文本文件,通过策略编译器checkpolicy编译为二进制文件policy.xx(xx为版本号),并通过策略装载函数security_load_policy载入内核且实施访问控制。

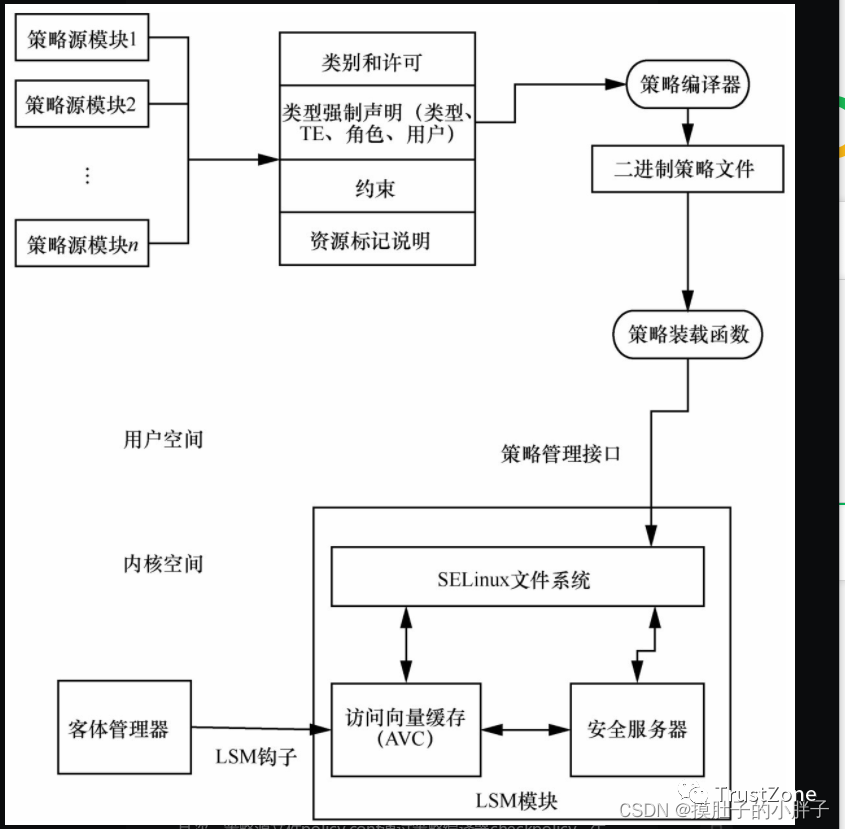

使用源模块构造和载入SELinux策略的全过程如图所示。

•首先,通过源模块法生成一个个策略模块,策略模块聚合形成一个大的策略源文件policy.conf;

•其次,策略源文件policy.conf通过策略编译器checkpolicy,生成可被内核读取的二进制文件policy.xx;

•最后,policy.xx通过策略装载函数security_load_policy载入内核空间并实施访问控制。