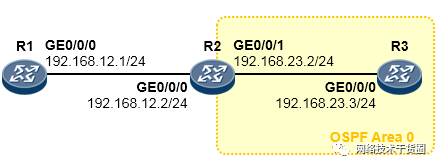

首先,我们设定了一个简单的网络拓扑,由三台路由器R1、R2和R3组成。其中,R2与R3运行OSPF协议,以实现路由信息的交换。网络拓扑及IP编址的具体布局可通过一张图示来了解。

实验的主要需求是,在R2上配置静态路由,并将这些路由重发布到OSPF中,但只针对特定的网络范围。具体操作如下:

在R2上,我们首先配置了两个静态路由条目,分别是目的地为172.16.0.0/24和172.16.0.0/16,两者的下一跳均为R1。这一步骤确保了R2能够通过R1访问到这两个网络。

然而,我们的目标是仅将172.16.0.0/16的路由信息注入到OSPF中。为了实现这一目标,我们需要借助路由策略和前缀列表。

在R2上,我们首先定义了一个前缀列表,用于匹配特定的网络地址和掩码。配置命令“ip ip-prefix 1 permit 172.16.0.0 16”意味着只有当路由的网络号前16位与172.16.0.0相匹配,并且掩码长度为16时,该路由才会被匹配。

接下来,我们创建了一个路由策略,名为“route172”,并在其中定义了一个节点,编号为10。这个节点使用了前面创建的前缀列表,以确定哪些路由应该被允许通过。

最后,在OSPF配置中,我们通过命令“import-route static route-policy route172”将静态路由重发布到OSPF中,同时应用了之前定义的路由策略。这样一来,只有匹配前缀列表的路由(即172.16.0.0/16)才会被注入到OSPF中。

完成上述配置后,我们在R3上查看路由表,确认实验结果。通过命令“display ip routing-table protocol ospf”,我们可以看到R3已经成功学习到了172.16.0.0/16的路由,而172.16.0.0/24的路由则被成功过滤掉。

这个实验展示了如何在复杂网络环境中进行精细的路由控制。通过巧妙地运用前缀列表和路由策略,我们能够确保只有符合特定条件的路由信息被广播到整个网络中,这对于保证网络的安全性和效率至关重要。

在实际网络部署中,类似的技术可以帮助网络管理员更灵活地管理网络资源,确保不同网络区域之间的路由信息交换既准确又高效。

实验拓扑

网络拓扑及IP编址如上图所示;

实验需求

R2与R3运行OSPF;

在R2上配置两条静态路由,目的地分别是172.16.0.0/24及172.16.0.0/16,下一跳为R1;

在R2上将静态路由重发布到OSPF,但是要求只将172.16.0.0/16路由注入OSPF。

实验步骤及配置

R1的配置如下:

[R1]interfaceGigabitEthernet0/0/0 [R1-GigabitEthernet0/0/0]ipaddress192.168.12.124

R2的配置如下:

[R2]interfaceGigabitEthernet0/0/0 [R2-GigabitEthernet0/0/0]iPaddress192.168.12.224 [R2]interfaceGigabitEthernet0/0/1 [R2-GigabitEthernet0/0/1]ipaddress192.168.23.224 [R2]iproute-static172.16.0.024192.168.12.1 [R2]iproute-static172.16.0.016192.168.12.1 [R2]ospf1router-id2.2.2.2 [R2-ospf-1]area0 [R2-ospf-1-area-0.0.0.0]network192.168.23.00.0.0.255

R3的配置如下:

[R3]interfaceGigabitEthernet0/0/0 [R3-GigabitEthernet0/0/0]ipaddress192.168.23.324 [R3]ospf1router-id3.3.3.3 [R3-ospf-1]area0 [R3-ospf-1-area-0.0.0.0]network192.168.23.00.0.0.255

现在R2的路由表中静态路由有两条:

[R2]displayiprouting-tableprotocolstatic Destination/MaskProtoPreCostFlagsNextHopInterface 172.16.0.0/16Static600RD192.168.12.1GigabitEthernet0/0/0 172.16.0.0/24Static600RD192.168.12.1GigabitEthernet0/0/0

接下来在R2上部署路由重发布。如果我们直接在OSPF视图下执行import-route static,则这两条静态路由都会被注入到OSPF。你肯定已经想到,可以在执行重发布动作的时候关联一个route-policy,并且在route-policy中去调用一个ACL,通过这个ACL来抓取路由172.16.0.0/16。思路是正确的,但是却无法实现。原因在上一个实验中我们已经解释过了,使用基本ACL去匹配或者抓取路由时,是无法匹配路由的掩码的,因此必须使用另外一个工具:前缀列表(prefix-list)。前缀既能够匹配路由条目的网络号,也能够匹配其掩码。

R2上增加如下配置:

[R2]ipip-prefix1permit172.16.0.016 [R2]route-policyroute172permitnode10 [R2-route-policy]if-matchip-prefix1 [R2-route-policy]quit [R2]ospf1 [R2-ospf-1]import-routestaticroute-policyroute172

上面的配置中,“ip ip-prefix 1 permit 172.16.0.0 16“这条命令指的是被匹配的路由,网络号的前16个比特必须与172.16.0.0的前16个比特相同,而且掩码必须为16。

完成配置后在R3上观察路由表:

[R3]displayiprouting-tableprotocolospf Destination/MaskProtoPreCostFlagsNextHopInterface 172.16.0.0/16O_ASE1501D192.168.23.2GigabitEthernet0/0/0

可以看到,R3学习到了172.16.0.0/16路由,但是172.16.0.0/24的路由则已经被我们过滤了。到此实验就完成了。