MD5认证过程主要分为以下几个步骤:

首先,客户端向交换机发送一个EAPoL-Start报文,标志着802.1x认证接入的开始。接着,交换机向客户端发送EAP-Request/Identity报文,要求客户端提供用户名。

客户端回应一个EAP-Response/Identity报文,其中包含用户名。随后,交换机将EAP-Response/Identity报文封装到RADIUSAccess-Request报文中,发送给认证服务器。

认证服务器接收到报文后,生成一个Challenge,并通过交换机将RADIUSAccess-Challenge报文发送给客户端。客户端收到Challenge后,使用MD5算法对密码和Challenge进行处理,生成Challenged-Password,并将该信息通过EAP-Response/MD5-Challenge报文发送给交换机。

交换机再将Challenge、Challenged-Password和用户名发送给RADIUS服务器进行认证。RADIUS服务器根据用户信息,使用MD5算法判断用户是否合法,然后回应认证成功/失败报文到交换机。

交换机根据RADIUS服务器的回应,打开端口或拒绝访问,最终客户端收到EAP认证成功报文。

MD5认证模式主要有两种:MAC认证模式和端口认证模式。

MAC认证模式下,连接到同一端口的每个设备都需要单独进行认证。而端口认证模式下,只要连接到端口的某个客户端通过认证,其他客户端无需认证即可访问网络资源。

在测试组网方面,我们可以选择华为S5720交换机和开源的Freeradius服务器进行搭建。测试仪和交换机两个接口相连,并在同一个VLAN里。在交换机G0/0/1接口启用DOT1X,实现MD5认证。

搭建测试环境前,需要配置华为交换机。首先,配置Radius认证(传统模式),设置认证方案、共享密钥、认证服务器等信息。然后,全局配置DOT1X,接口配置DOT1X。

接下来,查看交换机接口的DOT1X信息,包括802.1X使能、认证模式等。配置前,查看交换机DOT1X统计信息,了解当前认证状态。

配置Freeradius,修改Client配置,添加共享密钥。修改eAP配置,设置默认认证类型为md5。测试Freeradius,启动测试账号,以Debug模式查看配置是否成功。

最后,配置MariaDB,修改Freeradius中的数据库类型,添加账号,确保Freeradius与数据库正常通信。

通过以上步骤,我们成功搭建了MD5认证测试环境。在华为交换机中进行测试,验证认证过程、模式和组网是否正常。

一、MD5认证简介

1.认证过程

(1)无隧道

(2)客户端和服务器之间进行

2.单向认证

(1)服务器对客户端认证

3.缺点

(1)用户名明文传输

(2)弱MD5哈希

二、MD5认证过程

1.客户端向交换机发送一个EAPoL-Start报文,开始802.1x认证接入;

2.交换机向客户端发送EAP-Request/Identity报文,要求客户端将用户名送上来;

3.客户端回应一个EAP-Response/Identity给交换机的请求,其中包括用户名;

4.交换机将EAP-Response/Identity报文封装到RADIUSAccess-Request报文中,发送给认证服务器;

5.认证服务器产生一个Challenge,通过交换机将RADIUSAccess-Challenge报文发送给客户端,其中包含有EAP-Request/MD5-Challenge;

6.交换机通过EAP-Request/MD5-Challenge发送给客户端,要求客户端进行认证;

7.客户端收到EAP-Request/MD5-Challenge报文后,将密码和Challenge做MD5算法后的Challenged-Pass-word,在EAP-Response/MD5-Challenge回应给交换机;

8.交换机将Challenge,ChallengedPassword和用户名一起送到RADIUS服务器,由RADIUS服务器进行认证;

9.RADIUS服务器根据用户信息,做MD5算法,判断用户是否合法,然后回应认证成功/失败报文到交换机;

10.交换机打开端口;

11.交换机将EAP认证成功报文发送给客户端

三、交换机认证模式

1.MAC认证模式

(1)该模式下连接到同一端口的每个设备都需要单独进行认证;

(2)华为交换机默认模式。

2.端口认证模式

(1)只要连接到端口的某个客户端通过认证;

(2)其它客户端则不需要认证,就可以访问网络资源。

四、测试组网

1.组网说明

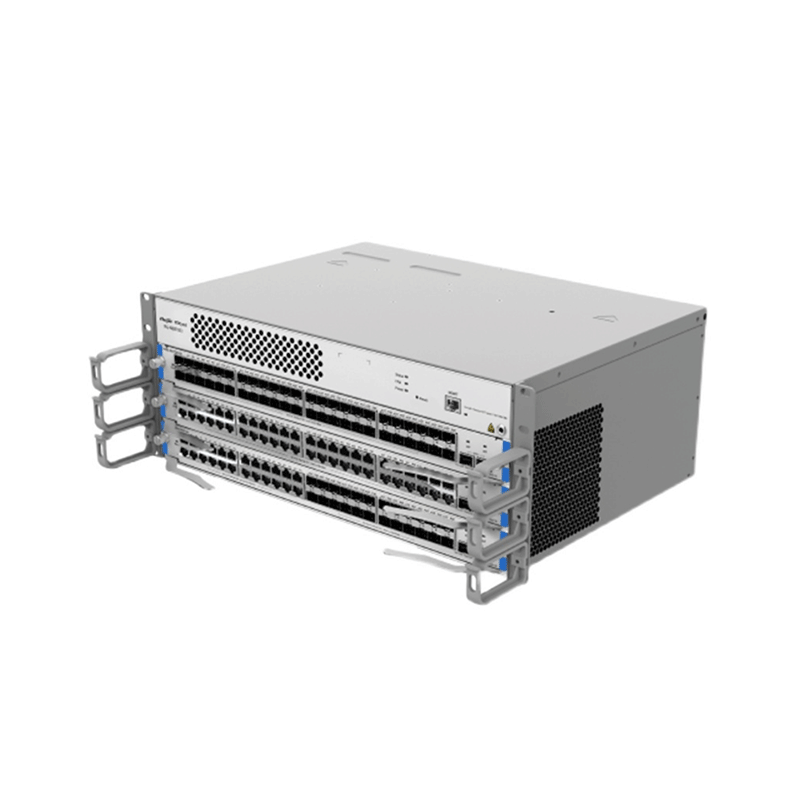

(1)交换机使用华为的S5720;

(2)服务器采用开源的Freeradius;

(3)测试仪和交换机两个接口相连,并且在同一个VLAN里;

(4)在交换机G0/0/1接口启用DOT1X。

2.测试思路

(1)测试仪P1向P2发送两条流量:DOT1X-Traffic,Back-Traffic,源MAC分别为0000-0011-1111, (2)00-0000-0022-2222,初始情况下两条流量都不通;

(3)测试仪P1模拟DOT1X客户端,源MAC地址是0000-0011-1111,和服务器进行 MD5认证;

(4)如果认证通过,流DOT1X-Client能通

五、测试环境准备

1.华为交换机配置

配置Radius认证(传统模式)

undo authentication unified-mode

#

radius-server template radTem

radius-server shared-key cipher xinertel

radius-server authentication 80.1.1.3 1812 weight 80

#

aaa

authentication-scheme radTemp

authentication-mode radius

domain dot1x

authentication-scheme radTemp

radius-server radTem

#

全局配置DOT1X

domain dot1x

#

dot1x enable

#

dot1x authentication-method eap

#

接口配置

#

interface GigabitEthernet0/0/1

port link-type access

port default vlan 2

dot1x enable //接口配置dot1x

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 2

#

interface GigabitEthernet0/0/3

undo portSwitch

ip address 80.1.1.1 255.255.255.0

#

2.查看交换机接口的DOT1X信息

接口信息

(1)802.1X使能

(2)默认是MAC-based

(3)认证模式是EAP

3.配置前准备:查看交换机DOT1X统计信息

4.Freeradius配置

修改Client的配置

(1)文件:/etc/raddb/clients.conf

(2)添加如下内容

(3)Secret要和交换机上配置相同

修改eap配置

(1)文件:/etc/raddb/mods-available/eap

(2)修改默认认证类型为md5

5.Freeradius测试

打开测试账号:修改eap配置

(1)文件:/etc/raddb/users

(2)去掉下面内容的注释

以Debug模式启动Freeradius

如果出现如下的回复,则配置成功

6.MariaDB配置

修改Freeradius中的数据库类型

(1)文件:/etc/raddb/mods-available/sql

(2)去掉下面内容的注释

在MariaDB中添加账号

使用新添加的内容查看

7.最后测试

环境搭建好标识,在华为交换机中测试通过